![]()

In der OpenPrinting Common Unix Printing System (CUPS) auf Linux-Systemen wurden neue Sicherheitslücken entdeckt. Unter bestimmten Bedingungen könnten diese Schwachstellen eine Fernbefehlsausführung ermöglichen.

Ein entfernter, nicht authentifizierter Angreifer kann dabei unbemerkt bestehende Drucker-URLs durch bösartige URLs ersetzen. Sobald ein Druckauftrag von diesem Computer gestartet wird, kann der Angreifer beliebige Befehle mit den entsprechenden Benutzerrechten ohne weitere Bestätigung etc ausführen. Das hat der Sicherheitsforscher Simone Margaritelli mitgeteilt.

CUPS ist ein quelloffenes Drucksystem, das auf Linux und anderen Unix-ähnlichen Betriebssystemen wie ArchLinux, Debian, Ubuntu, Fedora und RHEL eingesetzt wird. Auch ChromeOS, FreeBSD, NetBSD, OpenBSD und verschiedene SUSE-Versionen nutzen CUPS.

Die entdeckten Schwachstellen tragen die Bezeichnungen CVE-2024-47176, CVE-2024-47076, CVE-2024-47175 und CVE-2024-47177. Diese ermöglichen es Angreifern unter anderem, bösartige Druckertreiber zu installieren oder schädlichen Code auszuführen. Dazu reicht es aus, dass der Angreifer manipulierte IPP-Anfragen stellt.

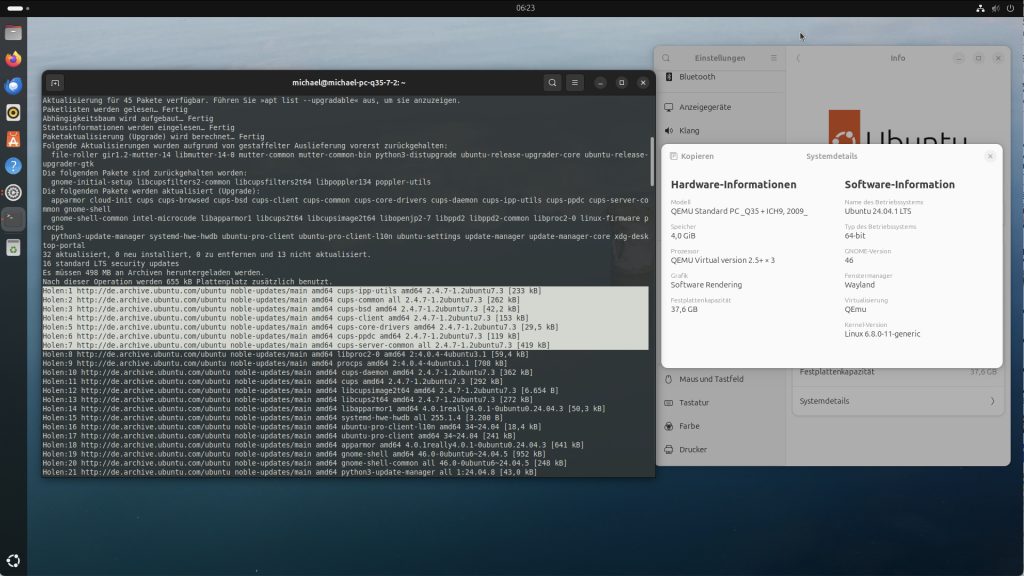

Auch wenn die Fehler schwerwiegend sind, ist die reale Bedrohung begrenzt. Systeme sind nur gefährdet, wenn der UDP-Port 631 öffentlich zugänglich ist. Patches zur Behebung dieser Lücken werden in Kürze erwartet. Ubuntu wird bereits mit Patches beliefert. Bis andere Distros soweit sind, wird empfohlen den cups-browsed-Dienst zu deaktivieren und den Zugang zu UDP-Port 631 via Firewall einzuschränken.

Schreibe einen Kommentar